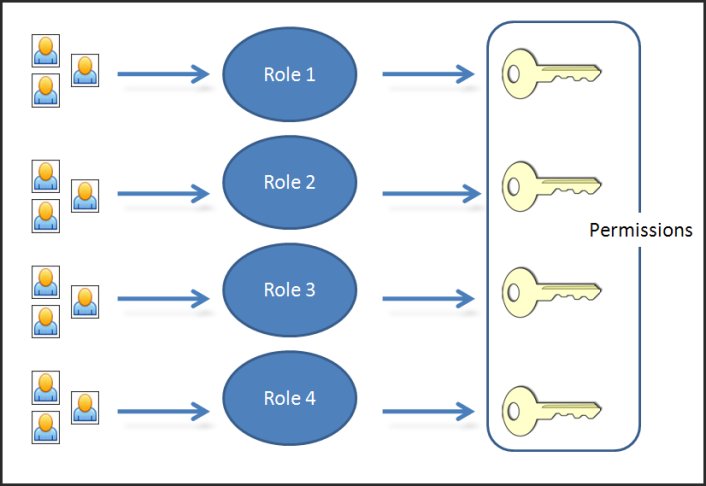

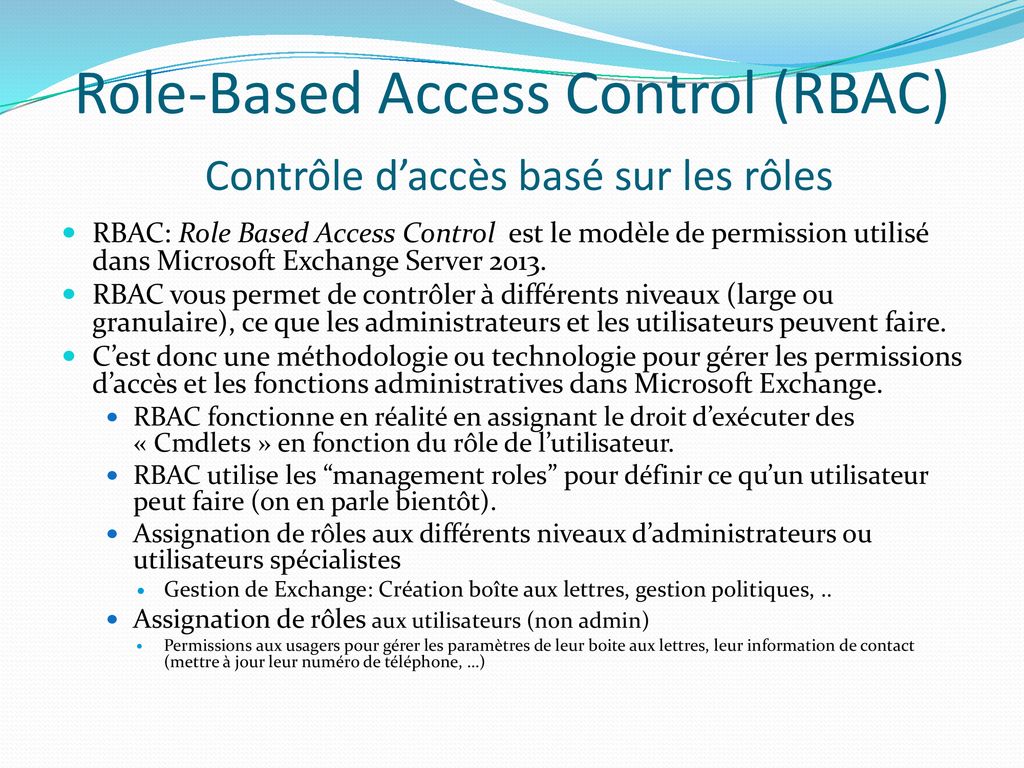

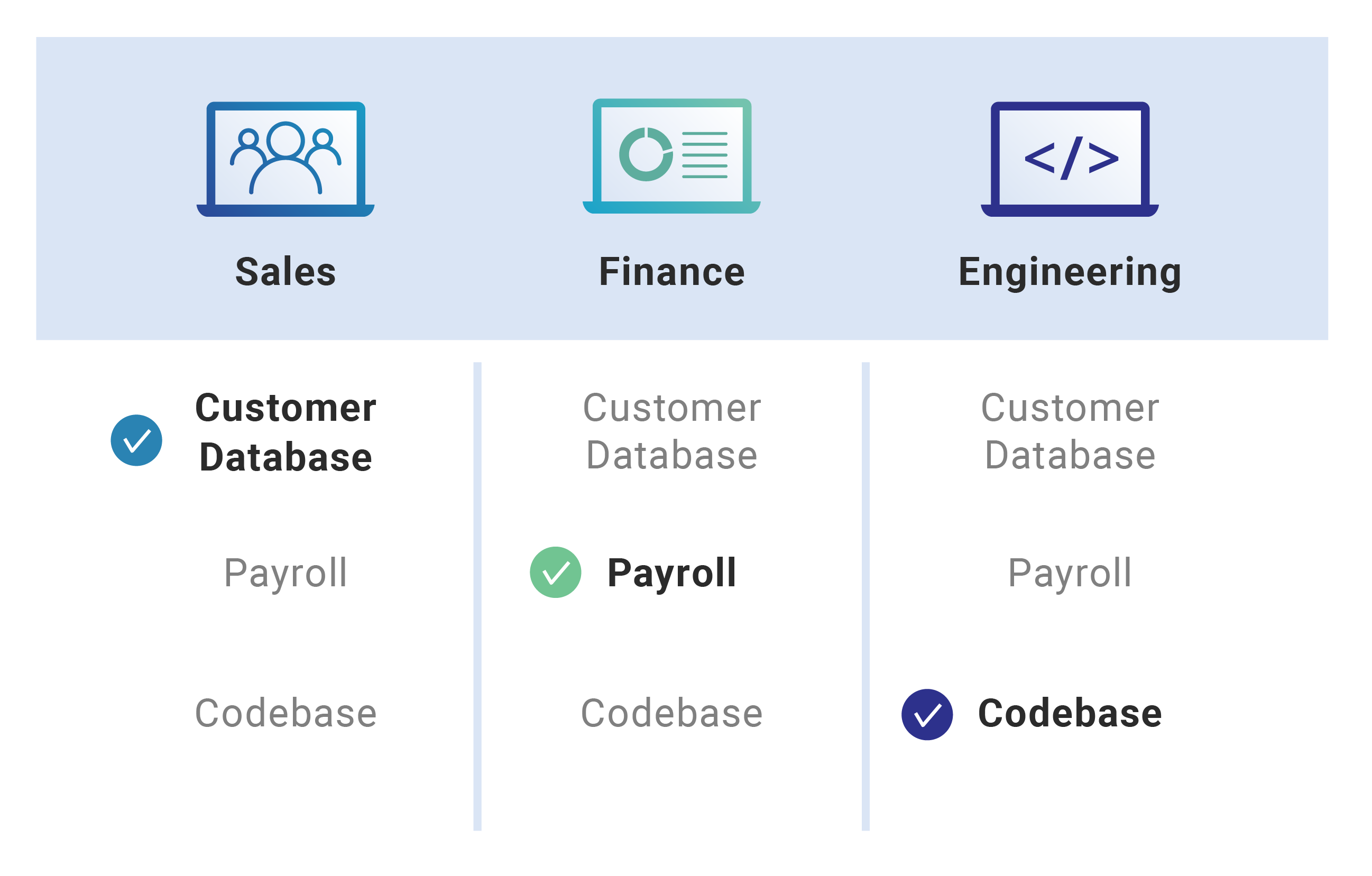

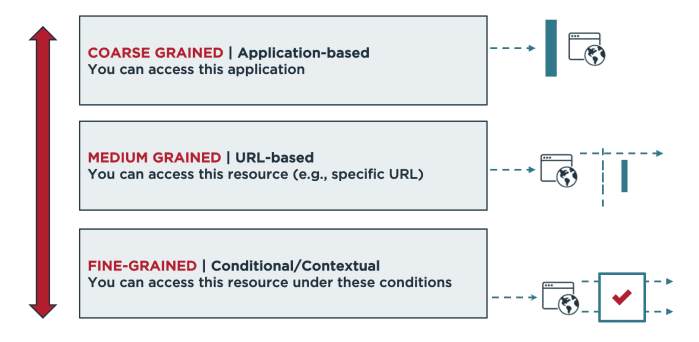

Contrôle d'accès basé sur les rôles (RBAC) et Contrôle d'accès basé sur les attributs (ABAC) : Quelle est la différence ? | Ping Identity

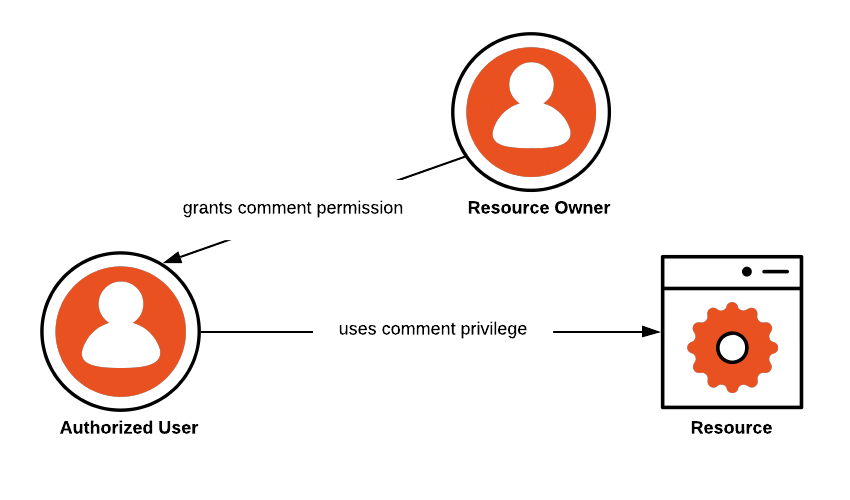

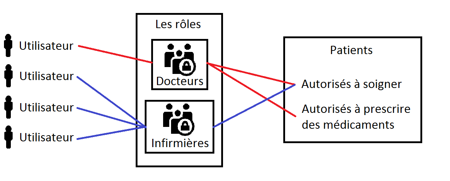

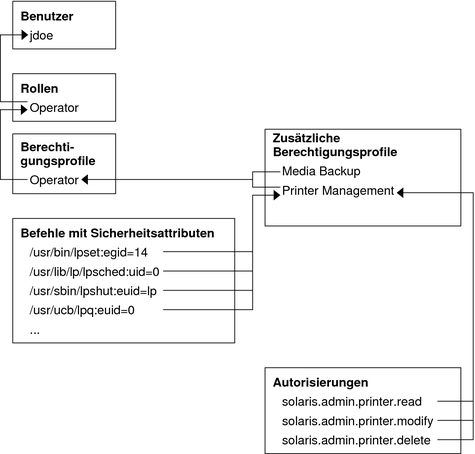

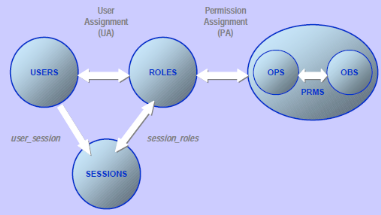

Contrôle d'accès basé sur les rôles (présentation) - Guide d'administration système : Services de sécurité

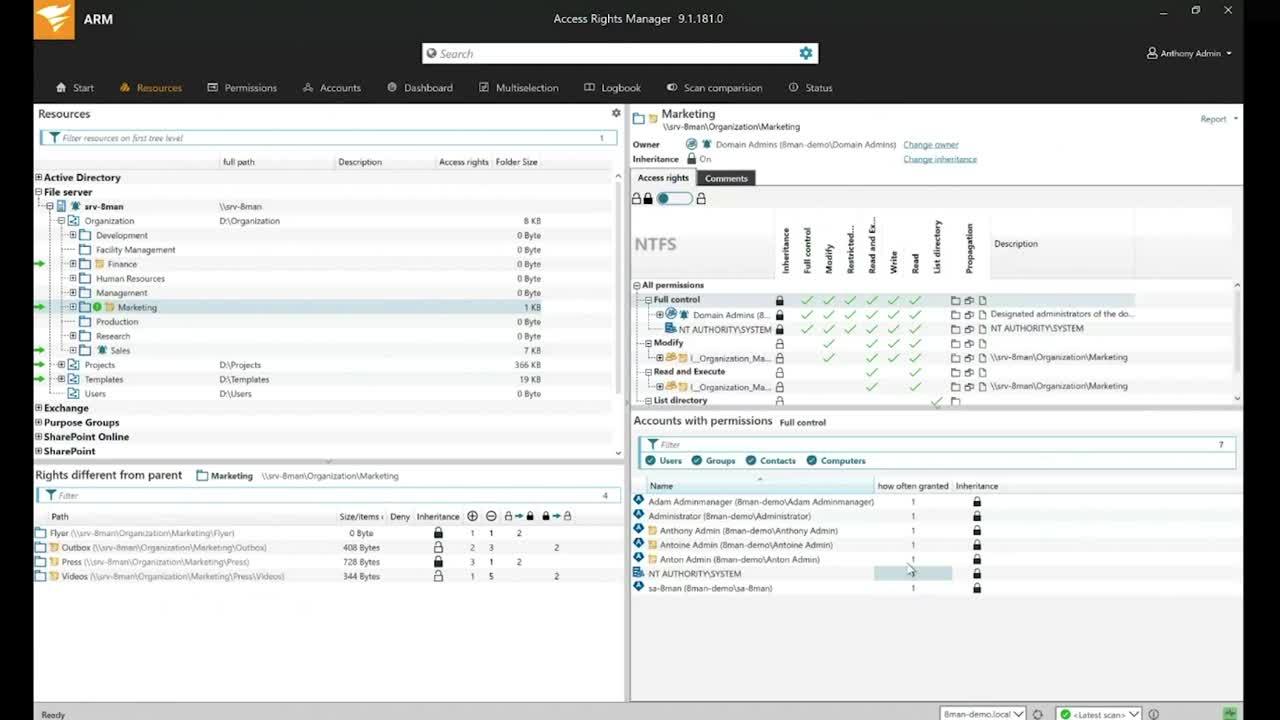

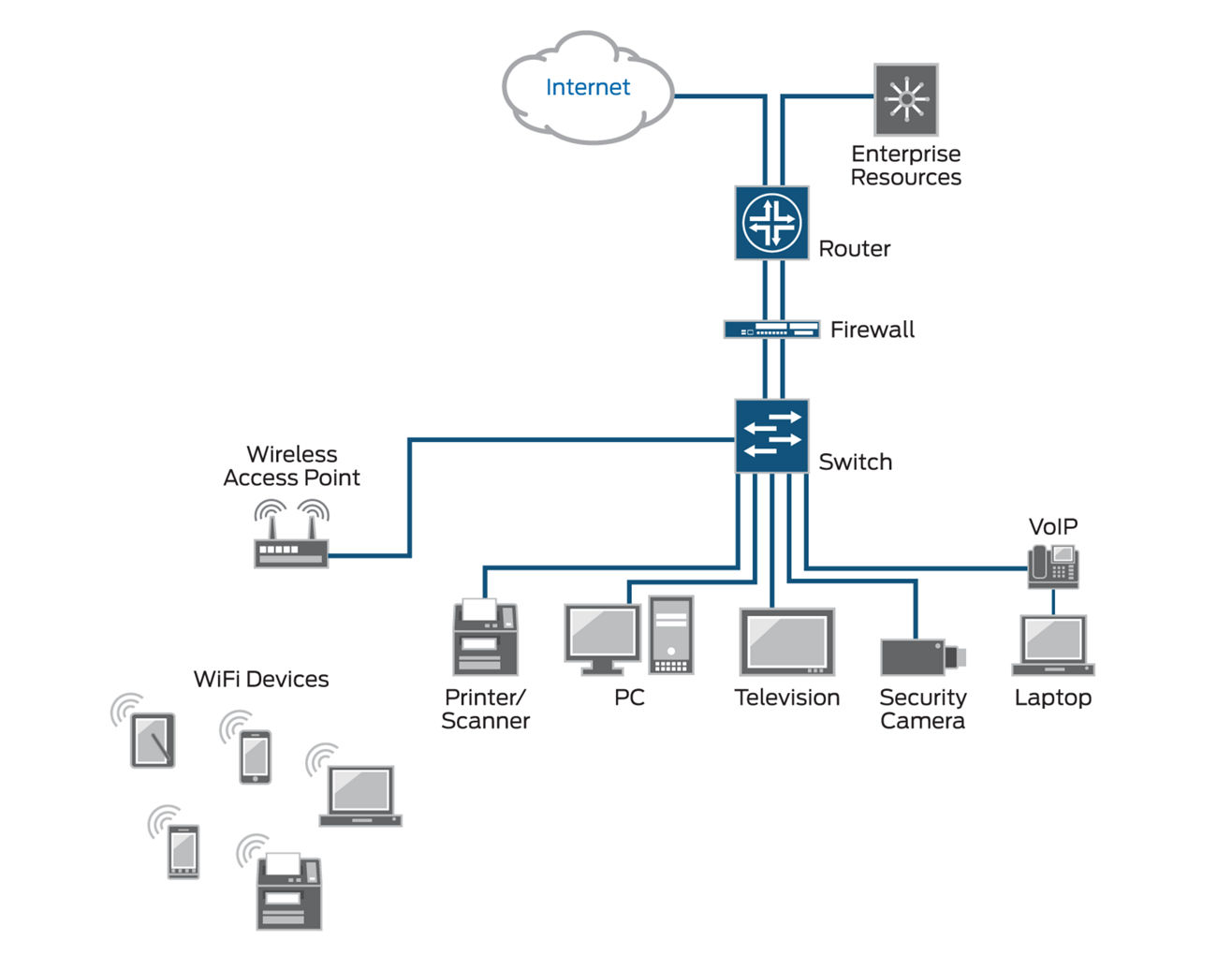

Memoire Online - Implantation d'un système de gestion des utilisateurs et monitoring des taches dans un réseau d'entreprise - Steve DILU NLEMVO

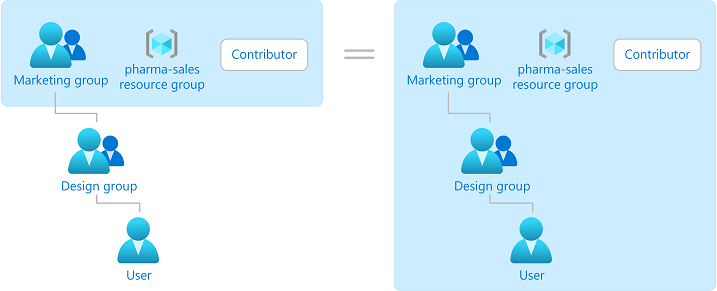

Contrôle d'accès basé sur les rôles (RBAC) et Contrôle d'accès basé sur les attributs (ABAC) : Quelle est la différence ? | Ping Identity